Glossario

Hai problemi a capire la terminologia della sicurezza informatica? Sei nel posto giusto! Il nostro glossario è stato progettato per chiarire e semplificare i termini più comuni della sicurezza informatica. Presentato con un linguaggio semplice, questo glossario non utilizza termini in gergo. Puoi passare in rassegna questi termini per ampliare la tua comprensione generale o per cercare termini specifici che ti hanno lasciato perplesso.

A

Account bot

Gli account bot sono collaboratori digitali.

Sono account automatizzati che seguono le istruzioni del titolare. Ad esempio, possono essere utilizzati per diffondere informazioni fuorvianti, distrarre altri utenti o indirizzare il traffico verso un sito web al punto da renderlo inaccessibile ad altri.

Esistono molti tipi di account bot. Alcuni sono ovviamente falsi, mentre altri sembrano veri account umani. Ciò può rendere difficile capire se un account che incontri è un bot.

Un consiglio per individuare un account bot è cercare contenuti ripetitivi, un tasso di attività eccezionalmente alto o un nome utente insolito.

Aggiornamento

Un aggiornamento è una versione migliorata di un prodotto come software, hardware o sistema operativo.

Gli aggiornamenti vengono spesso effettuati per risolvere problemi, aggiungere nuove funzionalità o migliorare la sicurezza del software.

Gli aggiornamenti vengono effettuati perché il software non è mai perfetto. Ad esempio, potrebbe contenere dei bug oppure delle minacce in evoluzione potrebbero creare una situazione in cui le funzionalità del software possono essere sfruttate.

Ciò significa che gli aggiornamenti sono utili perché spesso risolvono delle falle nel software che possono essere sfruttate dai criminali.

Algoritmo

Un algoritmo è una ricetta per un computer o un sistema informatico.

È un insieme di istruzioni che un computer segue per eseguire un determinato compito. In altre parole, un algoritmo dice a un computer come svolgere un compito: cosa fare per prima cosa, cosa fare per seconda cosa e così via.

Gli algoritmi vengono utilizzati in una vasta gamma di campi, in particolare nella risoluzione dei problemi. Gli algoritmi vengono utilizzati per cose quali i motori di ricerca e la navigazione GPS. Servono anche, ad esempio, per decidere che tipo di contenuti consigliare agli utenti sui social media.

Al giorno d’oggi gli algoritmi sono spesso associati all’intelligenza artificiale, il che significa che l’algoritmo e le sue istruzioni possono evolvere.

Apprendimento automatico

L’apprendimento automatico è il modo in cui un computer apprende e evolve.

L’apprendimento automatico è un campo dell’AI. È un metodo mediante il quale i computer imparano a fare delle cose senza essere specificatamente programmati per farle. Nell’apprendimento automatico, un computer impara come sviluppare un’attività utilizzando i dati che gli vengono forniti.

I dati di apprendimento potrebbero essere, ad esempio, immagini con e senza gatti. Il computer esamina migliaia e migliaia di queste immagini e impara a identificare alcune caratteristiche delle immagini che sono tipiche dei gatti.

Attacco Denial of Service (DoS)

Un attacco Denial of service crea un ingorgo su una rete.

Proprio come un ingorgo blocca le strade fisiche, in un attacco denial of service un criminale blocca le vie di comunicazione digitali. In questo caso, i servizi vengono rallentati o bloccati completamente e quindi non possono essere utilizzati normalmente.

Un attacco denial of service, al pari di un ingorgo stradale, non causa danni permanenti: il servizio tornerà alla normalità una volta risolto l’ingorgo.

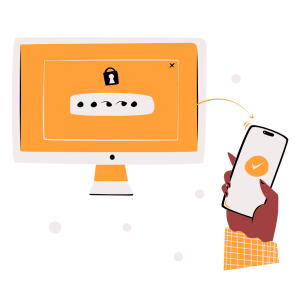

Autenticazione a più fattori

Autenticazione a più fattori significa che la propria identità viene verificata utilizzando almeno due metodi.

L’identità può essere verificata in un primo momento con nome utente e password, poi con un altro metodo come un codice SMS o l’impronta digitale.

L’identità può essere verificata in un primo momento con nome utente e password, poi con un altro metodo come un codice SMS o l’impronta digitale.

L’autenticazione a più fattori rende la vita più difficile ai criminali, poiché devono superare molteplici forme di verifica.

B

Backup

Un backup è una copia dei dati.

Avere un backup significa avere gli stessi dati in più di un posto. Ad esempio, si possono salvare i dati sul proprio computer e nel cloud come backup.

Avere un backup significa avere gli stessi dati in più di un posto. Ad esempio, si possono salvare i dati sul proprio computer e nel cloud come backup.

In altre parole, il backup serve a prepararsi all’eventualità nella quale non si abbia più accesso ai dati originali.

Bias di conferma

Il bias di conferma è come un paio di occhiali colorati che colorano tutto ciò che vedi.

È una trappola cognitiva nella quale le persone hanno la tendenza a cercare, interpretare e ricordare informazioni che confermano le loro convinzioni o teorie preconcette.

Le persone selezionano informazioni che supportano le loro opinioni precostituite, interpretano gli eventi in un modo che convalida i loro punti di vista e evocano ricordi conformi ai loro pregiudizi.

Riconoscere questo pregiudizio intrinseco è un passo fondamentale per affinare il proprio senso critico e prendere decisioni ponderate e informate.

Big data

Per Big data si intende una quantità ampia e complessa di dati, difficili da elaborare.

I Big data vengono raccolti da varie fonti, tra cui Internet, dispositivi smart e misurazioni scientifiche. Ad esempio, i Big Data possono essere costituiti dall’attività degli utenti sui social media, dal comportamento d’acquisto dei clienti su un e-commerce o in misurazioni scientifiche.

I Big data vengono raccolti, archiviati e analizzati perché possono essere utilizzati per prevedere tendenze, migliorare il processo decisionale e sviluppare il business.

Il cloud computing viene utilizzato per archiviare ed elaborare i Big data.

Bolla di filtraggio

Una bolla informativa o di filtraggio è una visione generata da un algoritmo del web e dei social media.

Gli algoritmi creano, ad esempio, una visione per ogni utente su social media, servizi online e motori di ricerca. Questa visione si basa sul comportamento online.

Ci vengono offerti più contenuti simili a quelli che consultiamo più di frequente.

La bolla informativa è progettata per fare in modo che l’utente rimanga sul sito il più a lungo possibile. I siti guadagnano denaro in base al tempo che trascorriamo su di essi.

C

Camera dell'eco

Una camera dell’eco è come un altoparlante che amplifica le opinioni.

In una camera dell’eco, persone che la pensano allo stesso modo finiscono per interagire tra loro, rafforzando ulteriormente le loro opinioni, che sono simili.

È uno spazio nel quale il dissenso e le opinioni contrastanti sono spesso emarginati. Le opinioni diverse sono quindi escluse da questa camera, il che può rendere difficile confrontarsi con punti di vista diversi e nuove idee.

Ciò può anche portare a un rafforzamento delle proprie opinioni, anche se sono in conflitto con le informazioni reali.

Cloud

Una nuvola è una sorta di magazzino digitale.

È un servizio che fornisce archiviazione, software e altri servizi IT sotto forma di servizio online su connessioni remote. Ciò significa, ad esempio, che i dati e il software non vengono archiviati localmente sul proprio dispositivo.

Il cloud ti consente di accedere ai servizi che fornisce da qualsiasi luogo e da qualsiasi dispositivo dotato di connessione di rete.

Tecnicamente, il cloud è composto da molti server. Ad esempio, un’azienda potrebbe avere il proprio cloud oppure fornire il cloud come servizio ad altri per permettere loro di utilizzarlo.

Crittografia

La crittografia è il processo di traduzione delle informazioni leggibili in un linguaggio cifrato.

In altre parole, può essere utilizzata per convertire informazioni, come testo o immagini, in informazioni non leggibili agli estranei. Il destinatario delle informazioni può leggere le informazioni illeggibili perché dispone della chiave per decriptarle e renderle comprensibili.

La crittografia rende le informazioni illeggibili anche se un estraneo vi ha accesso. Ciò garantisce sicurezza, ad esempio, quando si immettono informazioni personali nei siti o quando i siti memorizzano le informazioni nei loro sistemi.

D

Dark web

Il dark web è simile a una “stanza nascosta” online, invisibile ai browser e ai motori di ricerca convenzionali.

Solo browser specifici, come Tor (il più comunemente utilizzato), possono sbloccare questa parte nascosta di Internet.

Anche se il dark web è noto per le attività illecite, non è solo un centro di azioni illegali. Ospita anche attività legali e funge da canale sicuro per le comunicazioni private, da aiuto per una maggiore privacy online e da strumento per aggirare la censura nazionale. Sebbene il suo utilizzo sia spesso soggetto a controlli, l’accesso al dark web è perfettamente legale in molti paesi.

Il dark web è un sottoinsieme di Internet conosciuto come deep web, il che ne esalta ulteriormente la natura “nascosta”.

Dati personali

I dati personali sono tutte le informazioni relative a un soggetto identificabile.

Questi di solito includono nomi, indirizzi, numeri di telefono, numeri di identificazione, dati biometrici e identificatori online come indirizzi IP. I dati personali possono includere anche informazioni sensibili sulla vita privata di un individuo.

La protezione della privacy e della sicurezza dei dati personali è cruciale per difendere i diritti degli individui e rispettare le leggi sulla protezione dei dati.

Deep Web

Il deep web, metaforicamente simile all’enorme parte sommersa di un iceberg, è la porzione colossale di Internet nascosta alla vista dei motori di ricerca standard.

Essenzialmente, ospita dati che non sono accessibili al pubblico. Queste informazioni private possono riguardare qualsiasi cosa, dai dettagli del conto bancario, alle e-mail personali e ai sistemi interni delle società.

Il deep web, che costituisce la porzione più grande di Internet, rimane invisibile, proprio come la parte sottomarina di un iceberg. Lascia solo un minuscolo frammento, simile alla punta visibile di un iceberg, che consente agli utenti di Internet di navigare e ai motori di ricerca di indicizzare.

Deepfake

La tecnologia Deepfake prevede l’applicazione dell’intelligenza artificiale per produrre contenuti multimediali realistici e convincenti, che mirano a rispecchiare eventi reali.

Si tratta principalmente della creazione di video, registrazioni audio e immagini contraffatte.

Queste creazioni hanno la capacità di ritrarre individui e scenari sia autentici che immaginari o vengono utilizzate per diffondere informazioni false, spesso con l’obiettivo di indurre lo spettatore a credere in qualcosa che non è reale.

Individuare i deepfake non è sempre semplice, ma può comportare l’esame accurato delle incoerenze nell’illuminazione, nelle ombre, nelle espressioni facciali o nell’audio. La migliore difesa contro i deepfake è fare affidamento su informazioni provenienti da fonti attendibili e cercare conferme a ciò in cui ci si imbatte.

Digitalizzazione

La digitalizzazione è la trasformazione del fare le cose in maniera digitale.

Fare le cose in maniera digitale significa utilizzare la tecnologia informatica in azione.

Pertanto, la digitalizzazione è fondamentalmente un cambiamento globale che consente di svolgere le attività di tutti i giorni utilizzando le tecnologie digitali.

Ad esempio, la digitalizzazione consente di sostituire le lettere con le e-mail, di lavorare da remoto o di passare da un negozio fisico a uno online.

Disinformazione

La disinformazione è un’informazione che qualcuno crea o diffonde sapendo che è falsa o fuorviante.

In altre parole, la disinformazione ha sempre uno scopo. Lo scopo della disinformazione è generalmente quello di influenzare le opinioni e le idee delle persone.

Nessuno può diffondere disinformazione accidentalmente. Se qualcuno inconsapevolmente o accidentalmente diffonde disinformazione, allora si parla di misinformazione.

E

Effetto carrozzone

L’effetto carrozzone è un fenomeno psicologico che porta le persone ad adottare un particolare comportamento, stile o atteggiamento perché lo fanno anche gli altri.

Questo effetto è guidato dal presupposto che più sono le persone che adottano una tendenza, più questa deve essere valida o desiderabile.

A volte i bot possono essere utilizzati per aumentare reazioni, commenti o condivisioni dei post sui social media. Ciò crea l’accettazione sociale del messaggio o dell’opinione. In questo modo l’effetto carrozzone può essere utilizzato per rafforzare comportamenti irrazionali o dannosi.

F

Fake news

Le fake news sono come un lupo travestito da agnello: sono storie false che si spacciano per notizie autentiche.

Progettate per fuorviare, le fake news sono informazioni create interamente o parzialmente con l’intento di ingannare, ma presentate come notizie affidabili.

L’obiettivo dietro la diffusione di fake news è spesso quello di spostare l’opinione pubblica e manipolare i pensieri e le azioni degli individui. Per fronteggiare questo impostore, è necessario un occhio critico molto attento, una verifica sistematica dei fatti e la capacità di discernere fonti mediatiche attendibili.

Alimentate dalla velocità di condivisione dei social media, le fake news possono arrivare a un vasto pubblico in pochissimo tempo, minando la fiducia in organi di informazione attendibili.

Firewall

Un firewall è il custode del tuo dispositivo.

È un programma o un dispositivo che consente o blocca tutto il traffico tra il tuo dispositivo e Internet, in base a una serie di regole predefinite.

Un firewall impedisce inoltre al traffico malevolo di entrare o uscire dal tuo dispositivo. Ad esempio, può impedire al traffico malevolo, come virus o altre minacce, di entrare nel tuo dispositivo o di inviare dati del dispositivo a Internet.

In questo modo, un firewall aiuta a mantenere al sicuro il dispositivo e i file.

Framing

Il framing è la manipolazione del modo in cui le cose vengono definite e percepite.

Il framing delle informazioni si riferisce al modo in cui le informazioni vengono presentate e al modo in cui tale presentazione influenza la percezione e le decisioni delle persone.

L’effetto framing si verifica perché presentazioni diverse della stessa informazione possono dare luogo a interpretazioni diverse: il bicchiere è mezzo pieno o mezzo vuoto?

Comprendere il framing aiuta a valutare le informazioni in modo critico e a prendere decisioni più informate.

Frode sugli investimenti

La frode sugli investimenti è l’atto di persuadere le persone a investire in un bene utile al criminale.

L’obiettivo del criminale è ottenere i tuoi soldi. Potrebbero farlo, ad esempio, investendo il tuo denaro in un programma di investimento creato da lui ma che in realtà non esiste.

Promettere soldi facili e farti credere che perderai l’occasione se non agisci immediatamente sono le caratteristiche principali dei raggiri finanziari.

Furto d'identità

Nel furto d’identità, il criminale si spaccia per un’altra persona.

In altre parole, il criminale mente sulla propria identità reale, in genere per ottenere denaro o per commettere crimini più gravi.

Ciò viene fatto utilizzando le informazioni personali della vittima o altri dati identificativi senza autorizzazione. Il criminale potrebbe aver ottenuto le informazioni direttamente dalla vittima o, ad esempio, grazie a una fuga di dati.

Il rischio di furto di identità aumenta quando le informazioni personali vengono gestite in maniera incauta.

G

GDPR

Il Regolamento generale sulla protezione dei dati, comunemente noto come GDPR, è un solido insieme di norme stabilite dall’Unione Europea. Il suo scopo principale è disciplinare la modalità di gestione dei dati personali, dando sempre priorità alla protezione.

Adottato nel 2016, il GDPR ha rivoluzionato il modo in cui le organizzazioni che interagiscono con i cittadini dell’UE devono gestire i dati personali. Si applica a tutte le aziende che trattano dati di cittadini dell’UE, indipendentemente dall’ubicazione geografica dell’azienda.

Uno degli obiettivi principali del GDPR è quello di restituire alle persone il controllo dei propri dati personali. Conferisce alle persone il diritto di accedere ai propri dati, correggere le inesattezze e persino cancellarli completamente. La mancata conformità alle rigorose linee guida del GDPR potrebbe esporre le aziende a gravi sanzioni.

H

Hacker

Un hacker è una persona che sfrutta le debolezze del mondo digitale.

Potrebbe trattarsi, ad esempio, dell’individuazione di bug software in un sistema, un dispositivo o un programma.

Il termine hacker non designa una persona malevola o benevola. Il termine è neutro. Dipende dal fatto che la persona abbia o meno il permesso di hackerare.

Gli hacker buoni (white hat hacker) cercano i punti deboli delle aziende per impedire ai criminali di sfruttare questi punti deboli. Gli hacker malevoli (black hat hacker), invece, cercano i punti deboli in modo da poterli sfruttare e causare danni.

I

Igiene informatica

L’igiene informatica consiste nel rendere le buone pratiche di sicurezza informatica una routine.

L’idea dell’igiene informatica è la stessa dell’igiene sanitaria: mantenere te stesso e chi ti circonda al sicuro attraverso delle routine.

Ad esempio, igiene informatica significa aggiornare regolarmente i dispositivi e utilizzare le password in modo sicuro.

Una buona igiene informatica può rafforzare la sicurezza informatica.

Impronta digitale

Un’impronta digitale è il ricordo che Internet ha di te.

È il segno che lasci sul web ogni volta che lo usi. Ogni clic, messaggio, foto, post e persino e-mail lascia un’impronta digitale.

Queste tracce creano un’immagine digitale di te, rivelando cose quali le tue preferenze, i tuoi valori e la tua situazione personale.

Queste informazioni possono essere utilizzate per personalizzare gli annunci pubblicitari, prevedere il tuo comportamento e le tue preferenze e, in alcuni casi, essere utilizzate contro di te. Ecco perché è importante riflettere sul tipo di segno che si vuole lasciare sul web.

Intelligenza artificiale (AI)

L’intelligenza artificiale si riferisce al funzionamento intelligente di un computer.

È la capacità dei computer di utilizzare abilità normalmente associate all’intelligenza umana. Queste abilità includono la capacità di apprendere e di ragionare.

Una macchina dotata di intelligenza artificiale riceve informazioni, immesse o dal suo ambiente, quindi elabora e agisce su tali informazioni. Ecco perché l’intelligenza artificiale consente ai sistemi di eseguire compiti, risolvere problemi e monitorare l’ambiente in modo autonomo.

L’intelligenza artificiale può essere utilizzata per cose come chatbot, browser e auto autonome.

Interferenza elettorale

L’interferenza elettorale è una forma di manipolazione della democrazia.

Le elezioni sono il fondamento della democrazia, il momento in cui gli elettori decidono chi li rappresenterà. Lo scopo dell’interferenza elettorale è di influenzare le scelte degli elettori o distorcere il processo elettorale.

In altre parole, mira a influenzare l’esito di un’elezione.

Esempi di interferenze elettorali includono la diffusione di informazioni false o fuorvianti, la manipolazione di sondaggi di opinione o la privazione dei diritti civili degli elettori.

Internet delle cose (IoT)

Internet delle Cose significa connettere le cose alla Rete.

In altre parole, l’Internet delle cose riguarda la connessione a Internet di dispositivi come un frigorifero, un orologio, un termostato o un’auto.

L’idea è che gli oggetti possano fare delle cose automaticamente, raccogliere informazioni e condividerle con il proprietario e con altri dispositivi. Ad esempio, un frigorifero può comunicarti quando è finito il latte o un’auto può inviare un messaggio quando ha una gomma a terra.

K

Keylogger

Un keylogger è un programma malevolo che registra le sequenze di tasti.

Questo tipo di programma mira a raccogliere informazioni sensibili sulla vittima, come dati bancari o password.

In altre parole, il programma spia le tue attività sul dispositivo e trasmette le informazioni raccolte a un criminale.

M

Malinformazione

La malinformazione è un’informazione lesiva.

In altre parole, si tratta di informazioni che sono vere ma che sono state estrapolate dal contesto e utilizzate in modo malevolo.

Tali informazioni possono essere, ad esempio, dati personali trapelati online. La diffusione di tali informazioni crea un danno al titolare dei dati personali.

Malware

Il malware è un software malevolo che esegue un’azione impostata dal suo creatore.

Malware è un termine generico per indicare una varietà di programmi malevoli.

È progettato, ad esempio, per danneggiare, distruggere o rubare dati da un dispositivo senza il consenso dell’utente.

I tipi di malware includono virus, ransomware e spyware. Ogni tipo di malware è progettato per svolgere diverse attività dannose, con l’obiettivo comune di danneggiare il dispositivo preso di mira o rubare informazioni sensibili.

Misinformazione

La misinformazione è un’informazione che qualcuno crea o diffonde senza sapere che è falsa o fuorviante.

In molti casi, le informazioni false vengono diffuse in maniera tale che le persone le ritrasmettano senza rendersi conto che sono false. Quando ciò accade, è più probabile che altre persone credano che la misinformazione sia vera.

Chiunque può diffondere accidentalmente misinformazione se non presta attenzione all’accuratezza dell’informazione. Un modo per essere sicuri di non diffondere misinformazione è controllare le informazioni provenienti da fonti diverse che non facciano riferimento una all’altra.

P

Password manager

Un password manager è come una cassaforte digitale.

Laddove una cassaforte protegge gli oggetti di valore, un password manager tiene al sicuro le password.

Con un password manager, non sarà più necessario ricordare le password, il software lo farà per te. Tutto ciò che è necessario ricordare è la password del programma stesso.

L’idea è che puoi memorizzare le password di diversi account utente nel programma e recuperarle da lì in un secondo momento quando accedi ai servizi.

Phishing

La parola phishing deriva dalla maniera in cui un criminale cerca di attirare la vittima con diverse esche.

L’esca può essere, ad esempio, un link malevolo che somiglia a uno reale o un allegato di posta elettronica.

L’obiettivo è di indurre la vittima a rivelare informazioni personali importanti, come password, ID o coordinate bancarie, o a scaricare un malware. Ciò consente al criminale di accedere agli account della vittima e di utilizzarli per eseguire operazioni dannose.

Il phishing è una forma di ingegneria sociale.

Politica sulla privacy

Una politica sulla privacy è un contratto o una dichiarazione in base alla quale vengono trattati i dati di un utente.

In altre parole, una politica sulla privacy è un documento legale che descrive il modo in cui un’organizzazione raccoglie, utilizza, archivia e protegge i dati personali.

Informa gli utenti sui loro diritti riguardo ai loro dati e su come esercitarli. Le politiche sulla privacy in genere descrivono in dettaglio quali informazioni vengono raccolte, come vengono trattate, con chi vengono condivise e per quali finalità.

Le politiche sulla privacy sono essenziali per la trasparenza, la creazione di una relazione di fiducia con gli utenti e la garanzia del rispetto delle leggi sulla protezione dei dati.

Privacy

La privacy nella sicurezza informatica si riferisce alla protezione delle informazioni personali da accesso, utilizzo o divulgazione non autorizzati.

Si tratta di proteggere la privacy delle persone e controllare chi ha accesso ai loro dati.

Le misure per proteggere la privacy includono crittografia, controlli di accesso e canali di comunicazione sicuri per prevenire violazioni dei dati e sorveglianza non autorizzata.

Propaganda

La propaganda è una forte forma di persuasione strategica, simile a un’impetuosa corrente che ti spinge in una determinata direzione.

È un metodo calcolato e ben orchestrato volto a influenzare le azioni, le percezioni e la mentalità del pubblico a cui si rivolge, in genere per sostenere cause politiche o ideologiche.

Pensa alla propaganda come a una conversazione autorevole e unilaterale, creata per plasmare l’opinione pubblica. Il suo potere risiede nel suo disegno deliberato di toccare le corde dell’emozione e sfruttare i pregiudizi cognitivi, spesso utilizzando metafore e narrazioni fuorvianti per costruire una storia più convincente.

In sostanza, la propaganda è un gioco volto a manipolare e influenzare il pubblico, un racconto magistralmente inventato, che spesso distorce la verità per raggiungere i suoi obiettivi.

Protezione dei dati

La protezione dei dati è la protezione delle informazioni personali e sensibili.

L’idea alla base della protezione dei dati è quella di garantire che persone non autorizzate non possano accedere, modificare o distruggere i dati. Comprende anche il rispetto delle leggi e dei regolamenti che disciplinano il trattamento dei dati personali.

La protezione dei dati include l’implementazione di protocolli di sicurezza come crittografia, controlli di accesso e backup regolari.

Q

Quantum computing

Nel quantum computing, un computer utilizza le leggi della fisica quantistica per elaborare i dati.

Tradizionalmente, i computer elaborano le informazioni in bit. Un bit è la forma più piccola di informazione e può avere due valori, 0 o 1; un bit è come un interruttore della luce che può essere acceso o spento.

Il Quantum computing utilizza bit quantistici anziché bit. La differenza è che un bit quantistico può essere 0, 1 o 0 e 1 nello stesso tempo.

Ciò significa che nel quantum computing l’interruttore della luce può essere acceso e spento nello stesso tempo. Ciò consente una potenza di calcolo molto maggiore perché il computer può gestire diverse possibilità contemporaneamente.

R

Ransomware

Lo scopo di un attacco ransomware è di tenere in ostaggio i dati della vittima.

Un criminale utilizza il ransomware per crittografare o bloccare dispositivi e file. Questi diventano degli ostaggi. Viene promesso di rilasciare gli ostaggi in cambio di un riscatto.

Tuttavia, pagare un riscatto non è mai una buona idea. Il motivo è che non vi è alcuna garanzia che il criminale rilascerà gli ostaggi e, anche se lo facesse, potrebbe comunque utilizzare i dati o divulgarli. Inoltre, il pagamento di un riscatto finanzia il crimine.

Rete

Una rete è l’autostrada di Internet.

Questa autostrada si forma quando due o più dispositivi sono connessi. Una rete consente ai dispositivi di comunicare tra di loro.

Una rete è quindi un modo per spostare informazioni da un dispositivo all’altro. Le informazioni viaggiano su una rete in modalità wireless o tramite cavi fisici.

Le reti possono essere piccole, come una rete domestica o aziendale, o grandi, come Internet.

S

Shoulder surfing

Lo shoulder surfing, letteralmente “surf sulle spalle”, è l’atto di raccogliere informazioni tramite l’osservazione.

Si verifica quando un’altra persona tenta di vedere password o altre informazioni sensibili sullo schermo di un dispositivo.

Lo Shoulder surfing può verificarsi in situazioni quotidiane, come al lavoro, in treno o in un bar.

Sito web falso

Lo scopo di un sito web falso è di imitare un sito web reale.

L’idea è di realizzare un sito web che assomigli al sito web di una banca, o di un negozio online, o a qualcos’altro di familiare.

Questi siti web sono generalmente progettati per rubare le informazioni che vi vengono inserite. Potrebbe trattarsi, ad esempio, di dati di accesso o di coordinate bancarie.

T

Teoria del complotto

Una teoria del complotto è molto simile a un’illusione elaborata i cui fili vengono tirati dietro le quinte.

Si tratta fondamentalmente di un assunto o di un’interpretazione che asserisce che eventi o situazioni sono il risultato di manipolazioni segrete da parte di entità o forze nascoste.

Queste teorie spesso nascono dallo scetticismo, dal rifiuto di narrazioni autorevoli e dalla convinzione che le verità cruciali siano intenzionalmente nascoste al pubblico.

Da pettegolezzi innocui a idee potenzialmente dannose che potrebbero realmente cambiare gli equilibri della società o della politica, le teorie del complotto possono variare ampiamente in termini di impatto e gravità.

Tor

L’obiettivo principale del browser Tor è migliorare la privacy online e oscurare l’identità quando si naviga sul web.

Svolge questo compito indirizzando ingegnosamente il traffico online attraverso un labirinto di server globali aggiungendo livelli di crittografia. Questo processo di far rimbalzare i dati in tutto il mondo rende il tracciamento della propria impronta digitale piuttosto impegnativo a causa del suo percorso ampiamente distribuito.

Il nome “The Onion Router” è un riferimento a questo approccio di routing a strati simile al pelare gli strati di una cipolla.

Troll

I troll sono piantagrane nel mondo digitale.

Un troll è qualcuno che causa deliberatamente problemi e semina discordia nelle discussioni. Spesso lo fa pubblicando contenuti offensivi o controversi, facendo commenti denigratori o iniziando delle discussioni.

Spesso cerca di farlo senza essere notato, mascherando le sue intenzioni e fuorviando le persone.

Truffa romantica

Nelle truffe romantiche o Romance scam in inglese, i criminali fanno innamorare di loro le vittime.

La truffa romantica consiste nel far leva sulle emozioni della vittima e creare con questa una relazione romantica immaginaria.

La tecnica di attacco consiste generalmente in un processo graduale: prima il criminale contatta la vittima, poi instaura con questa un rapporto di fiducia e infine chiede denaro.

Il criminale utilizza storie inventate per manipolare la vittima e sfruttare la relazione che si crea tra loro.

W

Wi-Fi

Il Wi-Fi è un modo wireless per accedere a Internet.

Il Wi-Fi utilizza le onde radio per trasferire in modalità wireless le informazioni dai dispositivi da e verso Internet.

In altre parole, il Wi-Fi è una tecnologia che consente di trasmettere informazioni senza cavi di rete.